SSL인증서를 발급받아 교환함으로써 클라이언트와 서버 사이의 https통신을 가능하게 해준다.

따라서, CF의 Origin인 ALB/CLB에 적용하는 경우 : CloudFront(Client) <-> ELB (Server)

인증서에 입력하는 도메인은 'Client'가 접속하는 도메인이름

그래서 CF와 ELB사이에 https통신을 가능하기 위해

서울리전에 있는 ELB 인증서를 쓸때, 도메인명에 CF의 도메인도 추가로 들어가야함

이러한 번거로움을 방지하기 위해서 도메인명을 다 통일함

ALB/CLB에 인증서 적용하고, 인스턴스와의 인증서 연결도 확인해야할까?

CLB에 인증서 적용

서울리전에 있는 공인인증서 적용

CASE1

로드밸런서 포트 443 인스턴스 포트 80

로드밸런서 포트 80 인트턴스 포트 80

결과 : https 접속성공

인스턴스와의 연결은 http이기 때문에 인스턴스 내부 추가확인 필요X

CASE2

로드밸런서 포트 443 인스턴스 포트 443

로드밸런서 포트 80 인트턴스 포트 80

결과 : https 접속불가

원인 : 인스턴스와 연결 https 통신

해결 : 인스턴스가 443포트 리슨중인지 추가확인 필요(netstat -nlp | grep 443) ->인스턴스 내부 Config설정 등

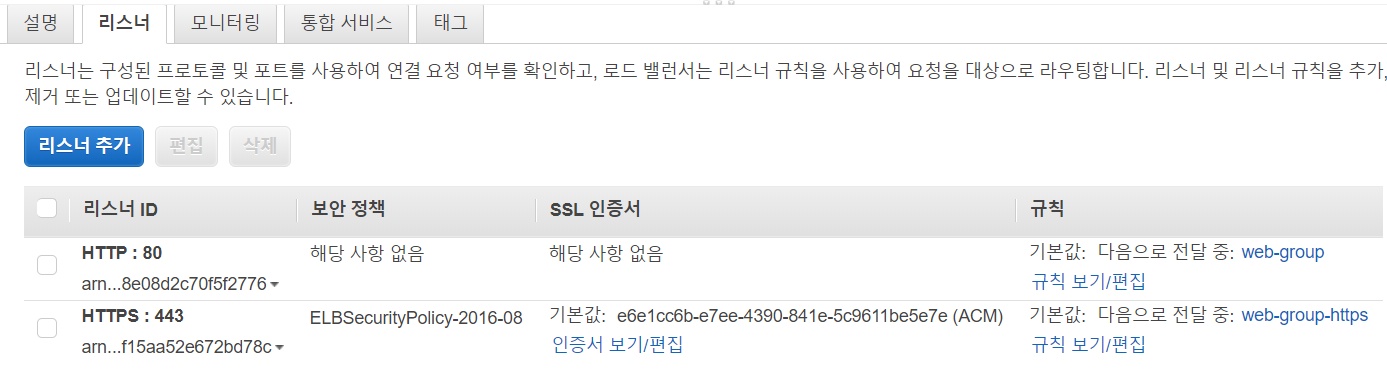

ALB에 인증서 적용

서울리전에 있는 공인인증서 적용

CASE1

리스너80 - 타겟그룹(80) - EC2(Apache)

리스너443 - 타겟그룹(80) - EC2(Apache)

결과 : https 접속성공

인스턴스와의 연결은 http이기 때문에 인스턴스 내부 추가확인 필요X

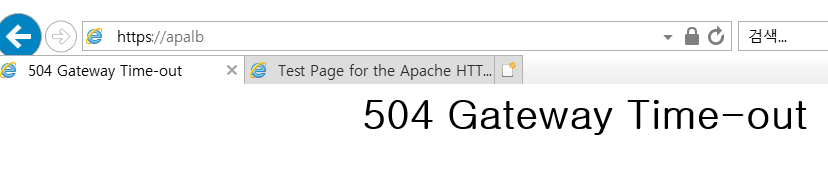

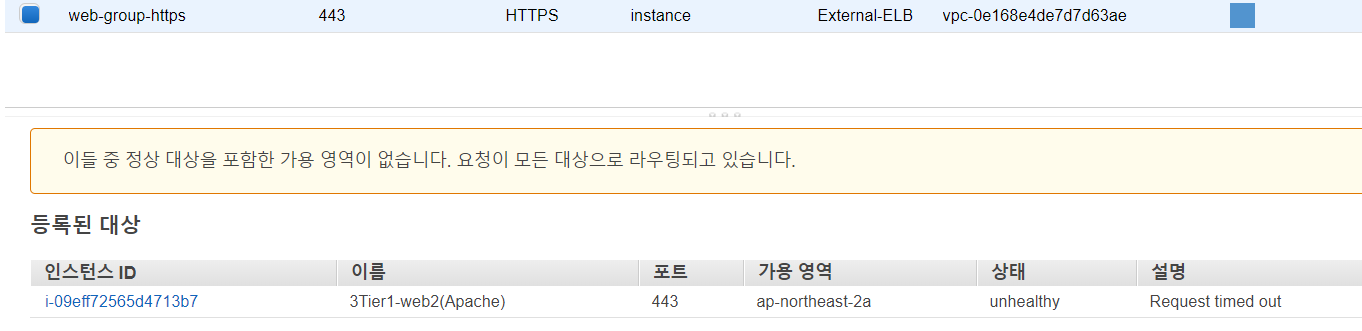

CASE2

리스너80 - 타겟그룹(80) - EC2(Apache)

리스너443 - 타겟그룹(443) - EC2(Apache)

결과 : https 접속불가 & timeout

인스턴스 health check

원인 : 인스턴스와 연결 https 통신

해결 : 새로운 타겟그룹에 있는 인스턴스가 443포트 리슨중인지 추가확인 필요(netstat -nlp | grep 443)

->인스턴스 내부 Config설정 등

CASE3

ALB <-> 리스너(80) : Redirect 규칙추가 – 타겟그룹(80) - EC2(Apache)

결과 : https 접속성공

http로 들어오는 주소를 application단에서 https로 redirect하기 때문에 인스턴스 확인X

'🌴 DevOps > Cloud' 카테고리의 다른 글

| [AWS 계정이동] AWS인프라를 다른계정으로 옮길때 | 이미지 권한수정 (1) | 2021.03.21 |

|---|---|

| [EBS] EBS 볼륨 EC2에 Attach(파티션생성/파일시스템생성/Mount) (0) | 2020.06.09 |

| [EBS] EBS 볼륨이란? 볼륨생성/연결하고, 루트 디바이스 정보확인 (0) | 2020.06.08 |

| [ACM] 사설인증서 발급(OpenSSL) 및 CloudFront 적용 (0) | 2020.05.27 |

| [ACM] 공인인증서 발급 및 CloudFront 적용 (0) | 2020.05.26 |

| [ACM] SSL인증서 개념 및 CA인증기관 (0) | 2020.05.26 |